In parole semplici

Entro il 2029 i certificati TLS diventeranno “usa e getta”: invece di durare poco più di un anno (398 giorni), scadranno in appena 47 giorni. Per continuare a offrire connessioni HTTPS sicure dovremo quindi rinnovarli molto più spesso, affidandoci ad automazione e workflow ACME, perché la gestione manuale non reggerà più il ritmo.

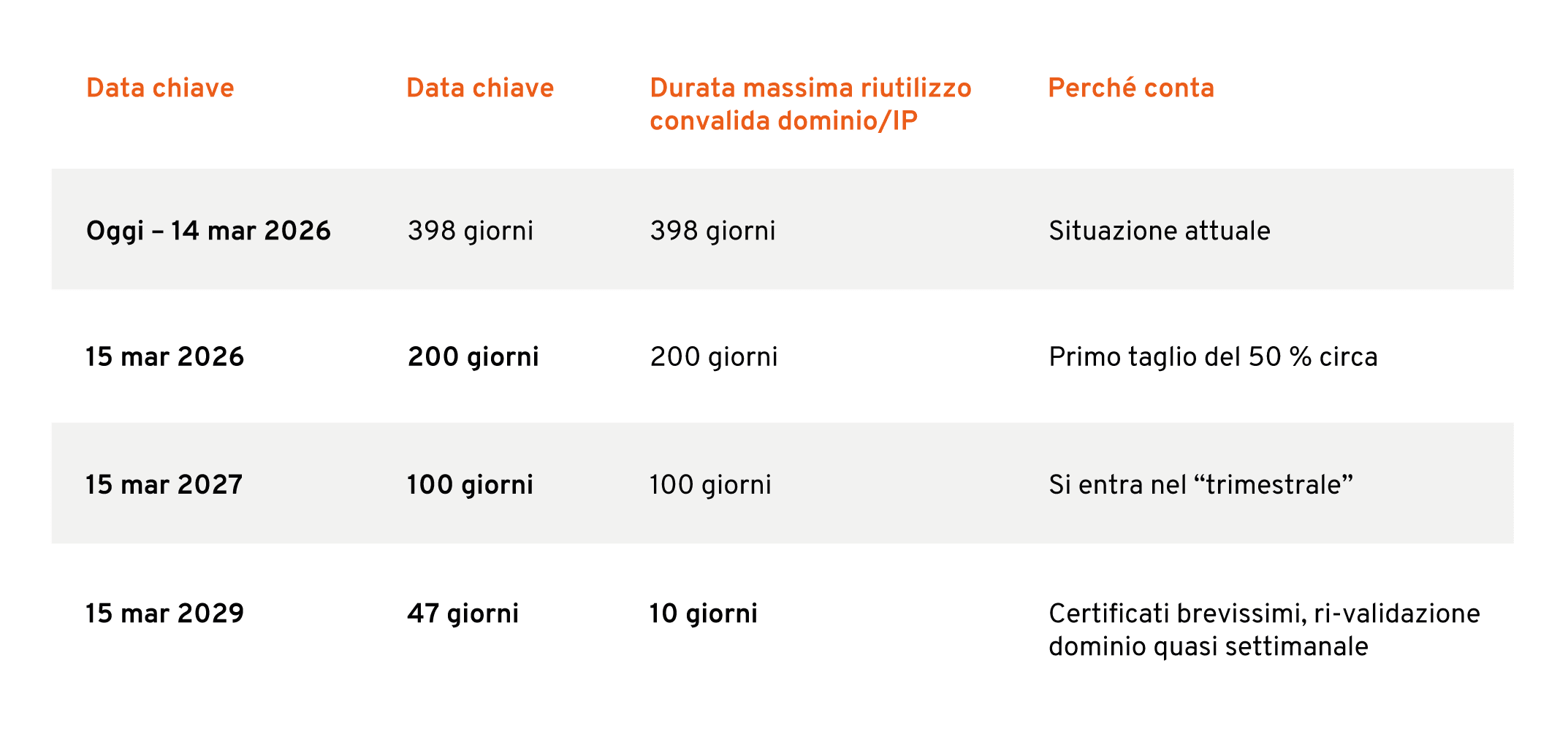

Che cosa cambia, nel dettaglio

In più, dal 15 mar 2026 le informazioni di identità (SII) nei certificati OV/EV potranno essere riutilizzate solo per 398 giorni (oggi erano 825).

Motivazioni principali (secondo la CA/B Forum)

- Maggiore sicurezza – Finestra di sfruttamento di chiavi rubate drasticamente ridotta; l’impatto di un certificato compromesso dura settimane, non mesi.

- Automazione obbligatoria – Rinnovi frequenti spingono tutti a processi automatici, eliminando errori manuali e outage dovuti a certificati scaduti.

- Agilità crittografica / post-quantum – Certificati più brevi facilitano l’introduzione rapida di nuovi algoritmi quando servirà.

- Revoca poco affidabile – Se CRL e OCSP non funzionano sempre, certificati a vita breve limitano comunque i rischi.

Implicazioni operative

- Chi gestisce molti domini dovrà implementare subito tool di gestione automatica (ACME, API vendor, DevOps pipeline).

- I controlli di compliance dovranno adeguarsi a cicli di rinnovo mensili o addirittura settimanali.

- I costi dei certificati non aumenteranno (modello “subscription annuale”), ma il valore dell’automazione crescerà.

In sintesi

Il percorso 2026-2029 accorcerà la vita dei certificati TLS da 13 mesi a poco più di 6 settimane. Questo rende la gestione manuale impraticabile e spinge il settore verso un ecosistema completamente automatizzato, più sicuro e pronto ai cambiamenti crittografici futuri